Bulehero挖矿蠕虫最早涌现于2018年初,初次曝光于2018年8月,因最早利用bulehero.in域名被命名为Bulehero。该蠕虫专注于攻击Windows做事器,通过植入恶意挖矿软件进行牟利。它利用多种繁芜的攻击办法进行传播,自涌现后更新频繁,不断的将新的攻击办法加入自己的武器库。

PhpStudy后门漏洞

PhpStudy是海内的一款免费的PHP调试环境的程序集成包,在海内有着近百万的PHP措辞学习者和开拓者用户。在2019年9月20日,网上爆出PhpStudy存在“后门”:黑客早在2016年就编写了“后门”文件,并造孽侵入了PhpStudy的官网,修改了软件安装包植入“后门”。该“后门”具有远程掌握打算机的功能,可以远程掌握下载运行脚本实现用户个人信息网络。据宣布黑客利用该漏洞共造孽掌握打算机67万余台,造孽获取大量账号密码类、谈天数据类、设备码类等数据10万余组。该“后门”除了会造成挖矿和信息透露,还有可能被打单病毒利用,做事器关键数据被打单病毒加密后将无法找回,给被害者造成大量的数据、经济丢失。

攻击行为剖析

攻击者会向被攻击的做事器发送一个利用漏洞的HTTP GET要求,恶意代码存在于要求头的Accept-Charset字段,字段内容经由base64编码。解码后可以创造这是一段windows命令:利用certutil.exe工具下载download.exe

解码后内容:

被传染主机行为

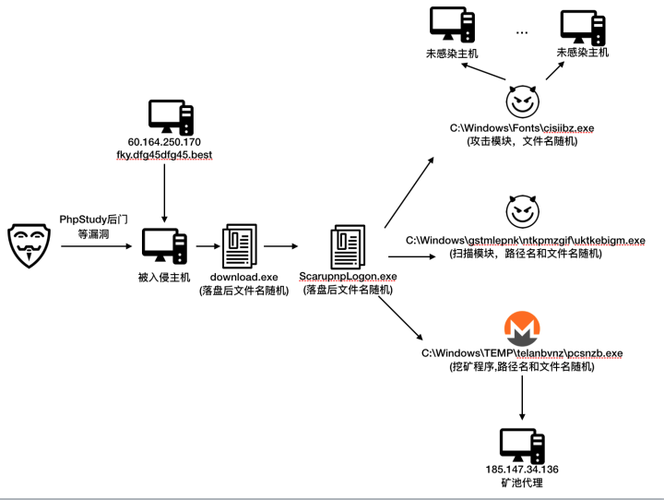

如上图是恶意文件在主机中的行为流程图,download.exe是Bulehero的下载器,会下载名为ScarupnpLogon.exe的文件。该文件会开释多个打包的恶意文件,这些恶意文件可分为三个模块:挖矿模块、扫描模块、攻击模块。

挖矿模块:该模块进行门罗币的挖矿,Bulehero在该版本中并未利用公共矿池进行挖矿,改用自建的矿池代理进行挖矿任务分发,因此可以避免暴露钱包地址,防止安全研究职员的跟踪。扫描模块:该模块会扫描互联网的特定开放端口,并将扫描结果写入到名为Result.txt的文件中攻击模块:该模块集成多种漏洞利用工具,读取扫描结果并攻击其他主机,如下进程是其利用永恒之蓝漏洞模块进行攻击。我们比拟Bulehero升级前的样本行为,创造它在主机中的行为并未有较大改变,依然是通过download.exe下载器下载文件包,并开释三个功能模块。但是它为了隐蔽自身改变了恶意文件命名办法,升级前通过稠浊的系统文件名进行伪装,升级后全部为随机的文件路径和文件名。虽然随机文件名相对付稠浊系统文件名更随意马虎暴露自己,但这种策略的好处是可以避免被其他挖矿病毒通过进程指纹打消,在资源竞争中霸占上风。

其他行为利用netsh ipsec安全工具,阻断存在漏洞的做事端口,防止其他竞争者进入。修正主机host防止其他竞争者挟制域名。

韶光线我们根据Bulehero的恶意文件编译韶光和文件上传韶光,可以确定Bulehero的升级韶光是在10月6号的23点,间隔PhpStudy后门漏洞利用办法曝光只有2周。如果企业存在漏洞,去除中间的国庆长假,真正留给企业的修复之间只有几天。从恶意文件下载次数来看,截止到发稿前已经有1万5千次的下载,可见该蠕虫传播速率极快,造成的毁坏性很大。

其他攻击办法

除了这次更新增加的PhpStudy后门漏洞,Bulehero还利用多种攻击办法,如下是其他已知的攻击办法。

IOCs

60[.]164[.]250[.]170185[.]147[.]34[.]136fky[.]dfg45dfg45[.]bestuu[.]dfg45dfg45[.]bestuu1[.]dfg45dfg45[.]bestox[.]mygoodluck[.]bestoo[.]mygoodluck[.]best

安全建议企业须要对涉及的漏洞及时修复,否则随意马虎成为挖矿木马的受害者。建议利用阿里云安全的下一代云防火墙产品,其阻断恶意外联、能够配置智能策略的功能,能够有效帮助防御入侵。哪怕攻击者在主机上的隐蔽手段再高明,下载、挖矿、反弹shell这些操作,都须要进行恶意外联;云防火墙的拦截将彻底阻断攻击链。此外,用户还可以通过自定义策略,直接屏蔽恶意网站,达到阻断入侵的目的。此外,云防火墙独占的虚拟补丁功能,能够帮助客户更灵巧、更“无感”地阻断攻击。对付有更高定制化哀求的用户,可以考虑利用阿里云安全管家做事。购买做事后将有履历丰富的安全专家供应咨询做事,定制适宜您的方案,帮助加固系统,预防入侵。入侵事宜发生后,也可参与直接帮忙入侵后的清理、事宜溯源等,适宜有较高安全需求的用户,或未雇佣安全工程师,但希望保障系统安全的企业。本文作者:桑铎

本文为云栖社区内容,未经许可不得转载。